2021 年已经尾声了,ipv6 已经越来越普及,现在的家庭宽带拨号普遍都支持 ipv4 和 ipv6 双协议,也就是只要你有支持 ipv6 的路由器,你家庭的设备就都能拥有一个 ipv6 公网地址,不过有些家庭可能会有多个路由器,如何做到让每个路由器都能为设备分配 ipv6 公网地址也就成了一个问题。作为拨号的一级路由,获取 ipv6 地址然后开启 dhcpv6,下面的设备都能获取到 ipv6 公网地址,到了二级路由就有些麻烦了,理论上会有以下几种方式开启二级路由下的 ipv6:

1、由于 ipv6 是通过 pd 划分子网,只要地址段够用,二级、三级都可以一直分下去,而且是自动的,由于对 ipv6 这个协议掌握不深,这种方式没有研究,但是理论上来说这种方式才是正确开启 ipv6 的方式。

2、把路由当成交换机使用,放弃路由器的 wan 口,这种方式相当于把二级路由干掉了,直接把所有设备放在一级路由下面,是最直接的方式,可对我来说,二级路由下已经有很多设备绑定了 mac 地址,在局域网上提供服务,如果把二级路由换成交换机,我所有的机器都要修改 ip,所以我放弃了这种方式。

3、还有一种方式是开启二级路由下的 ipv6 中继,至于 ipv4 还是使用之前的那一套 nat 不变,两者互不影响,这样打通后,所有二级路由下的设备都支持双协议,相当完美。

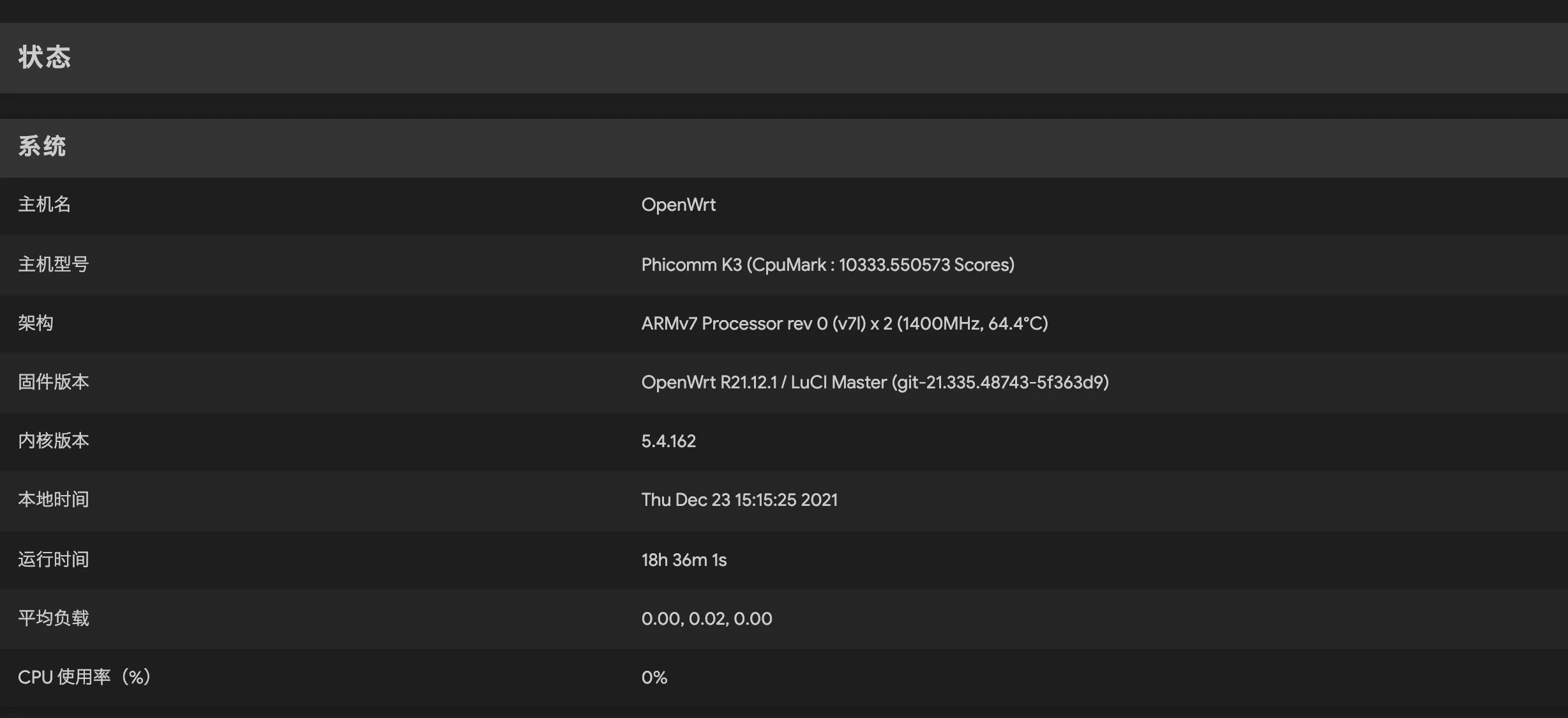

下面就是正确开启 openwrt ipv6 中继的方式,首先我的硬件环境是,斐讯 k3,我的 openwrt 是恩山大神的固件,一直在更新中,已经很完善了,设备软硬件信息如下:

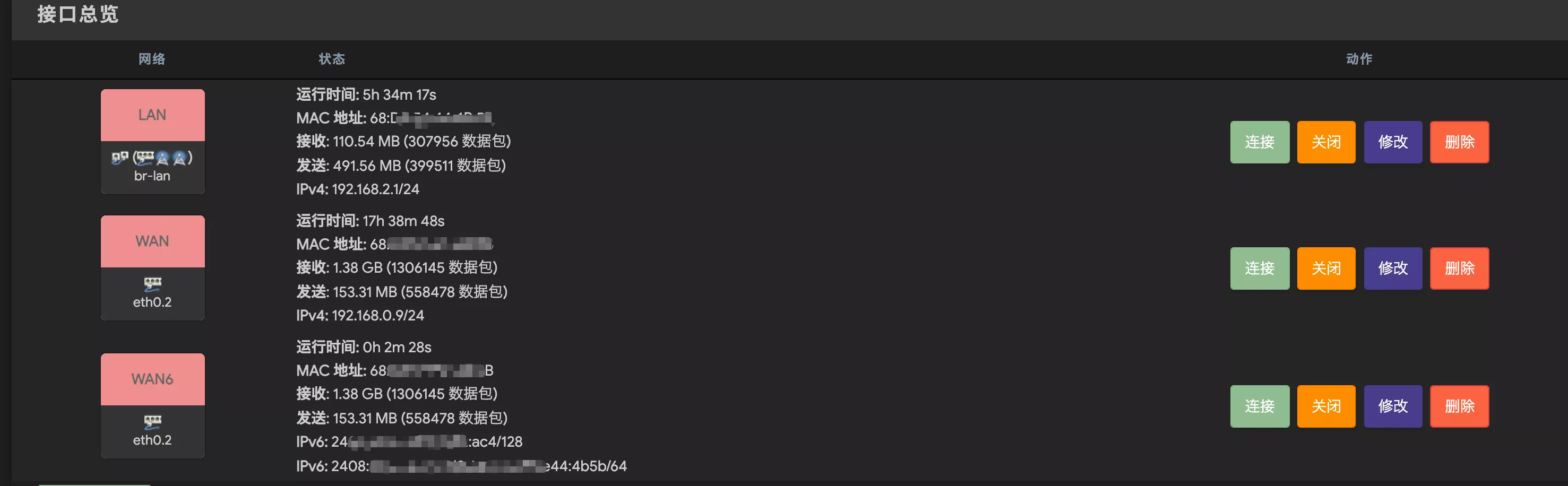

一、首先确认下 openwrt 的接口,我这边有两个接口,一个是 lan 口,还有一个 wan 口,为什么是两个呢,因为 wan 和 wan6 其实是同一个接口,只不过为了方便配置,分成了两个逻辑接口,也正因为这样分了,才更有利于 ipv4 和 ipv6 分开配置。

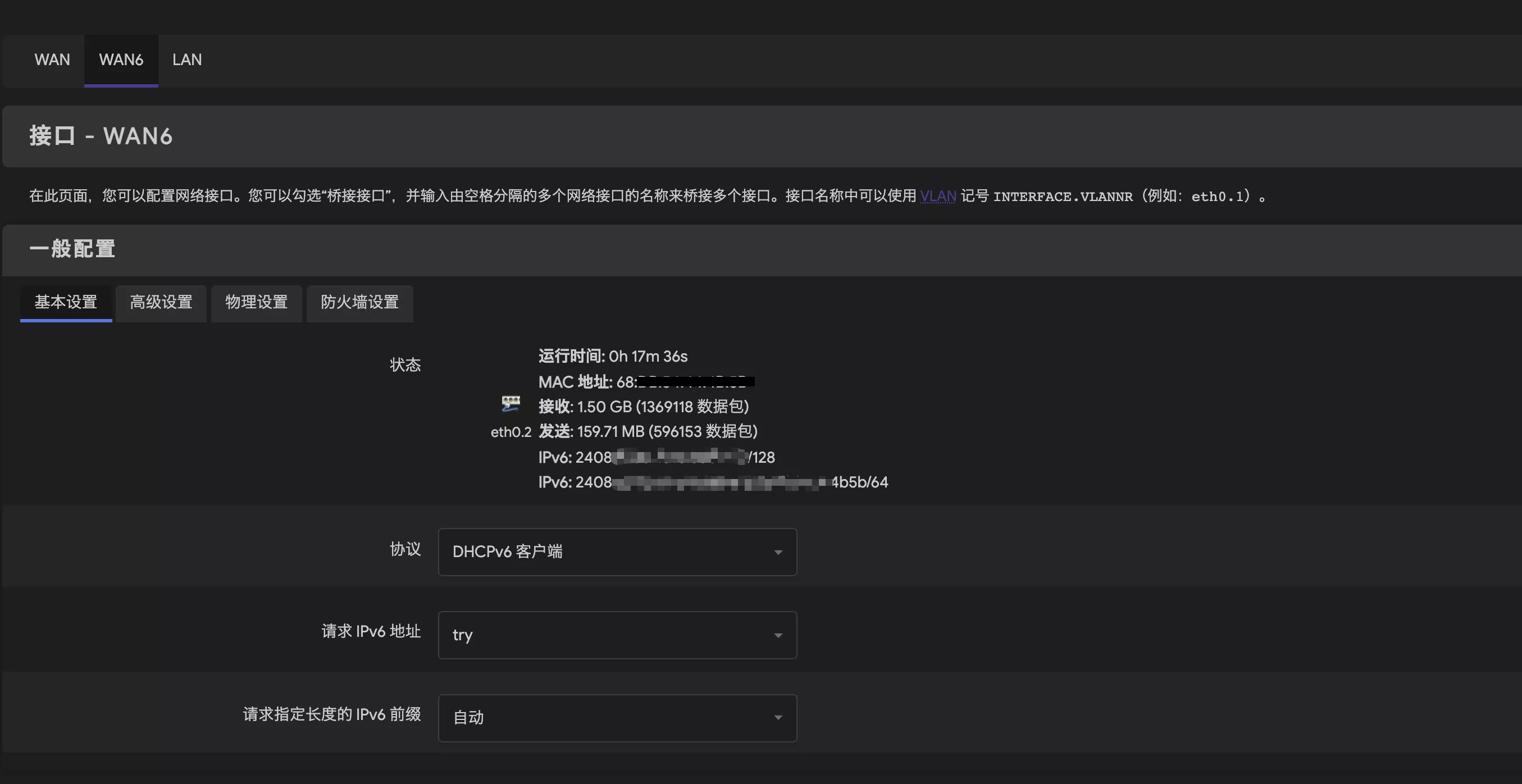

二、选择 WAN6 接口,协议设置为 dhcpv6 客户端,这里配置这个客户端就是为了使 (wan wan6) 口能够自动获取到一级路由分配的 ipv6 地址,从而是 ipv6 的流量可以流向 (wan wan6) 口。

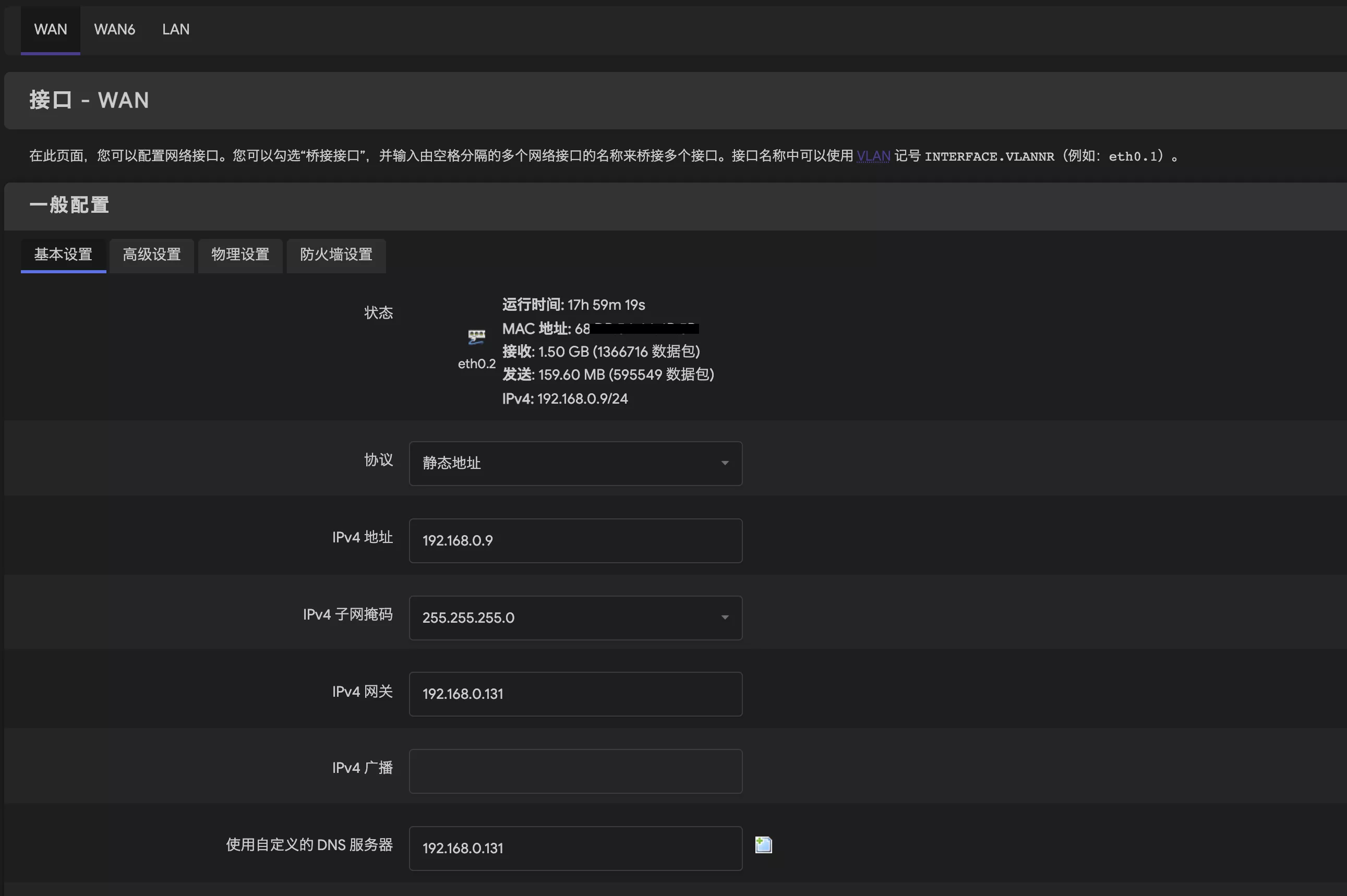

三、接着点开 wan 口,协议配置成静态地址,填写你 wan 口需要配置的 ipv4 信息,为什么要配置静态的?因为如果不配置静态,下面图中的 dhcp 的 ipv6 设置不出现,当然如果 ssh 连接后命令下配置,这边就不需要配成静态的,但是我觉得做路由器配置能在图形化上配置就应该在图形化上配置,这样可以规避一些配错修正问题。

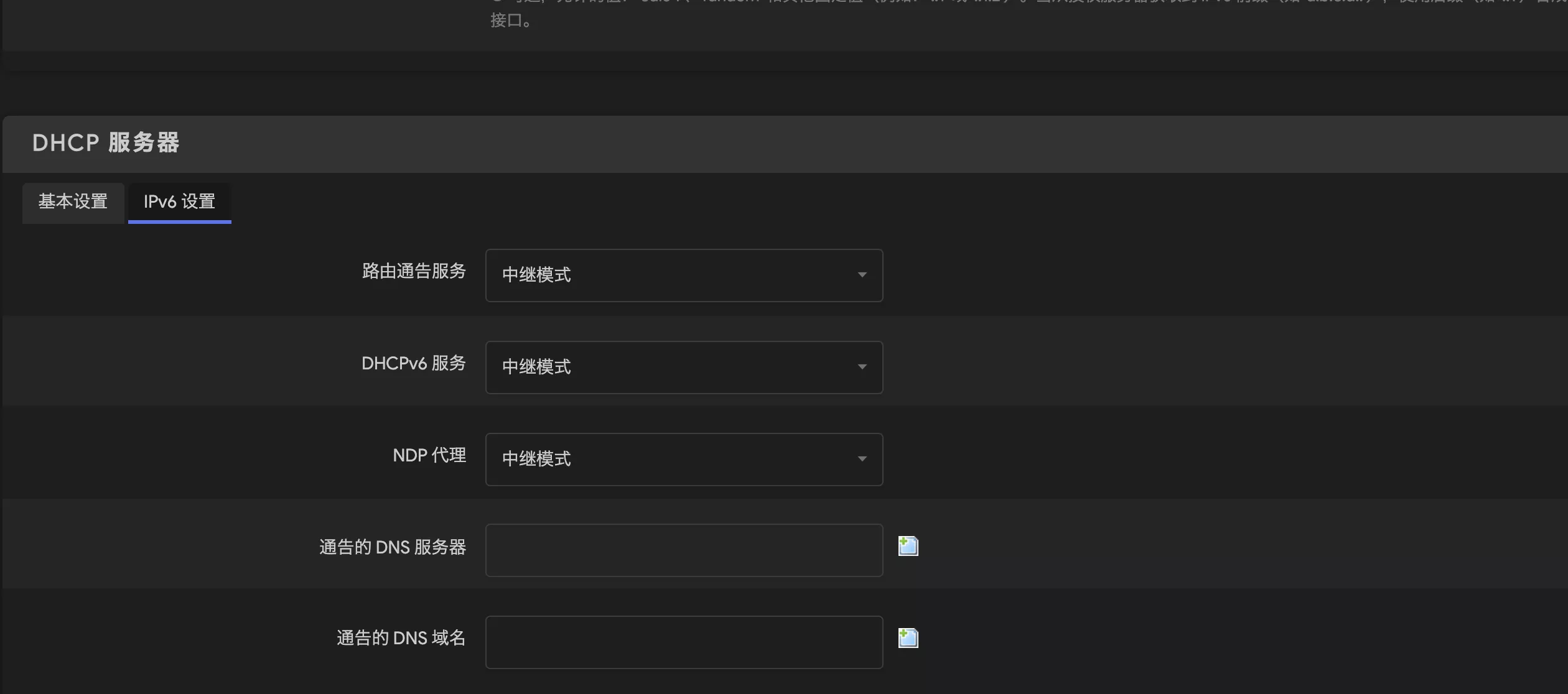

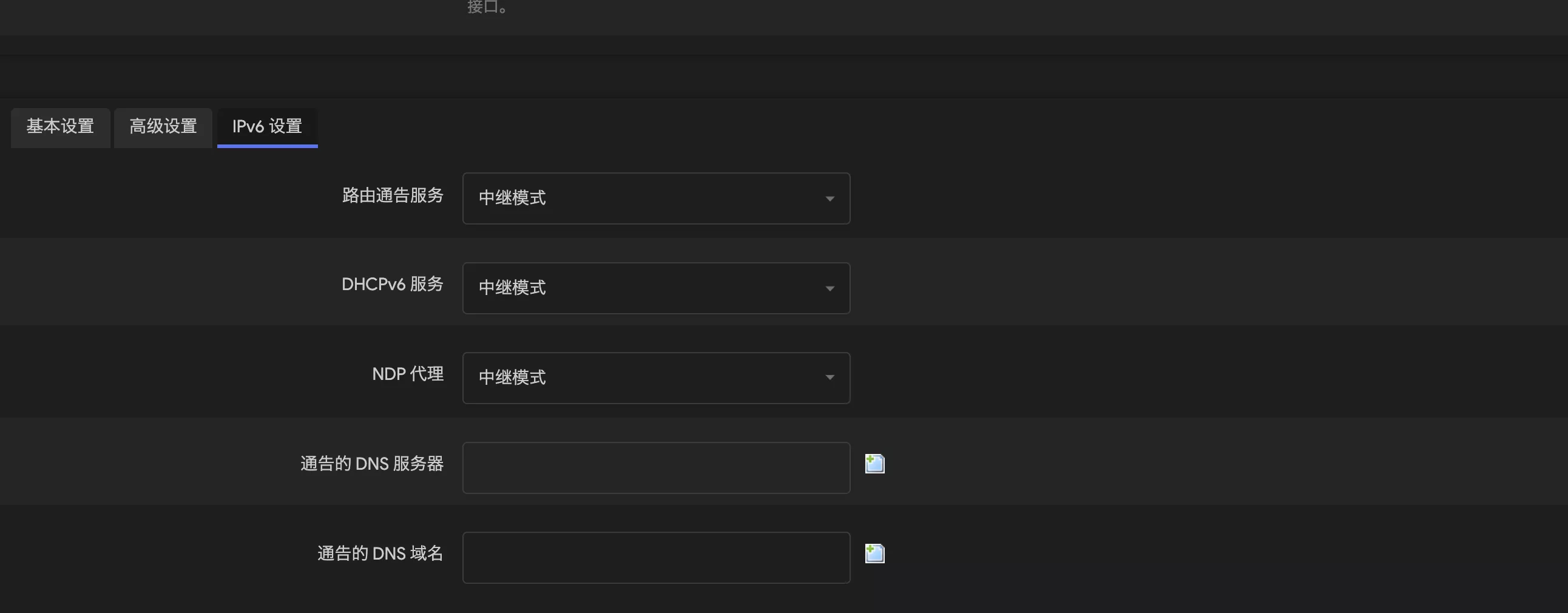

下面 ipv6 设置全部选择中继模式,wan 口的中继模式配置的意思是可以让这个 wan 口继承一级路由的 ipv6 地址分配功能,从来进一步往 lan 口分发这种能力。

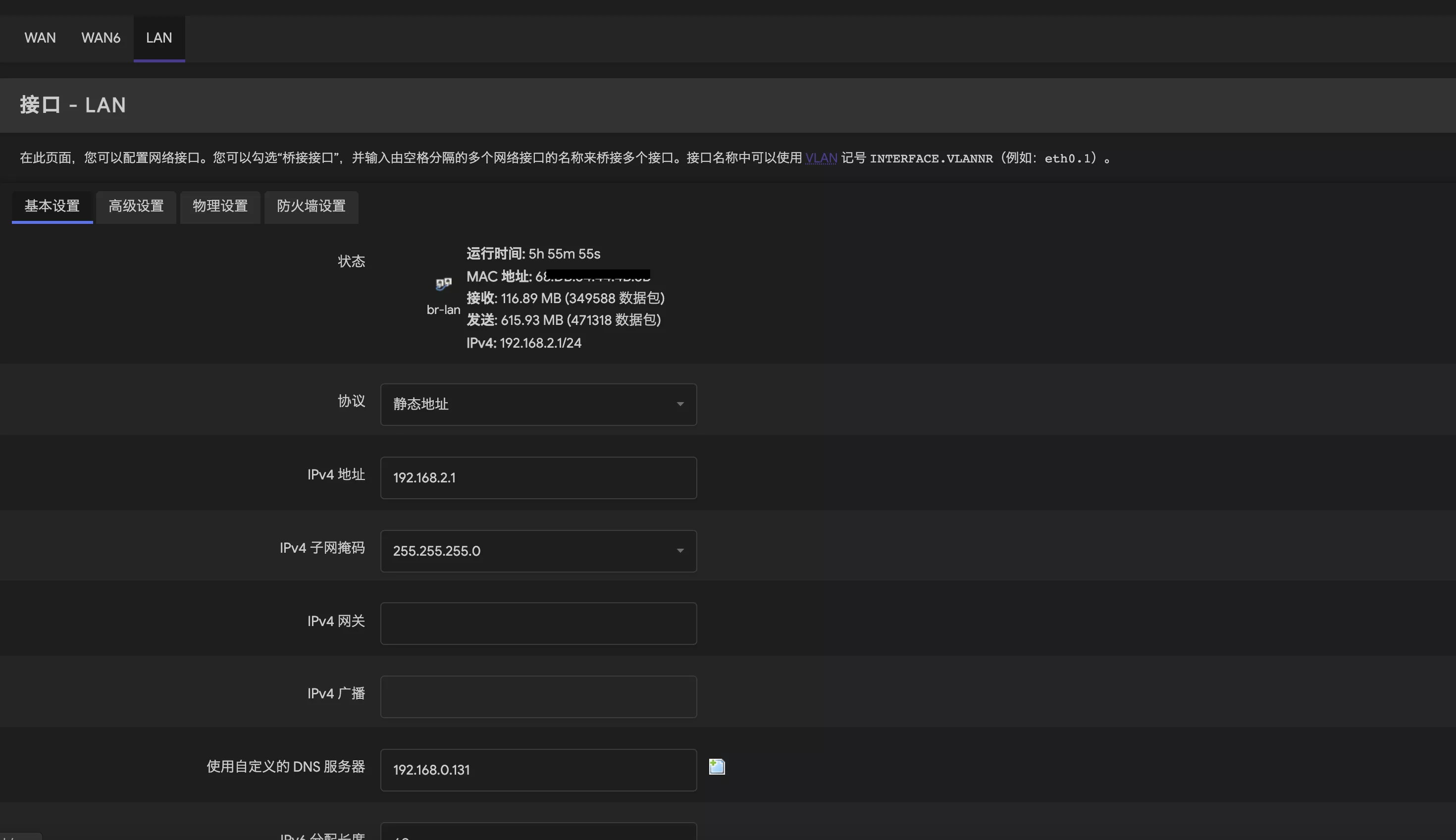

四、切换到 lan 口,协议配置成静态,ipv4 同样按需配置,由于进入了 lan 口,它和 wan 就不能在同一个网段,所以这里是 ipv4 的常规配置,按需配置即可,配置静态也是因为下面能够出现 ipv6 设置选项。

在 ipv6 设置同样全部选择中继模式,配置完成后,lan 口也就继承了 wan 口分发过来的 ipv6 分配能力,这样 lan 下面的设备就能像一级路由下的设备一样获取 ipv6 地址了。

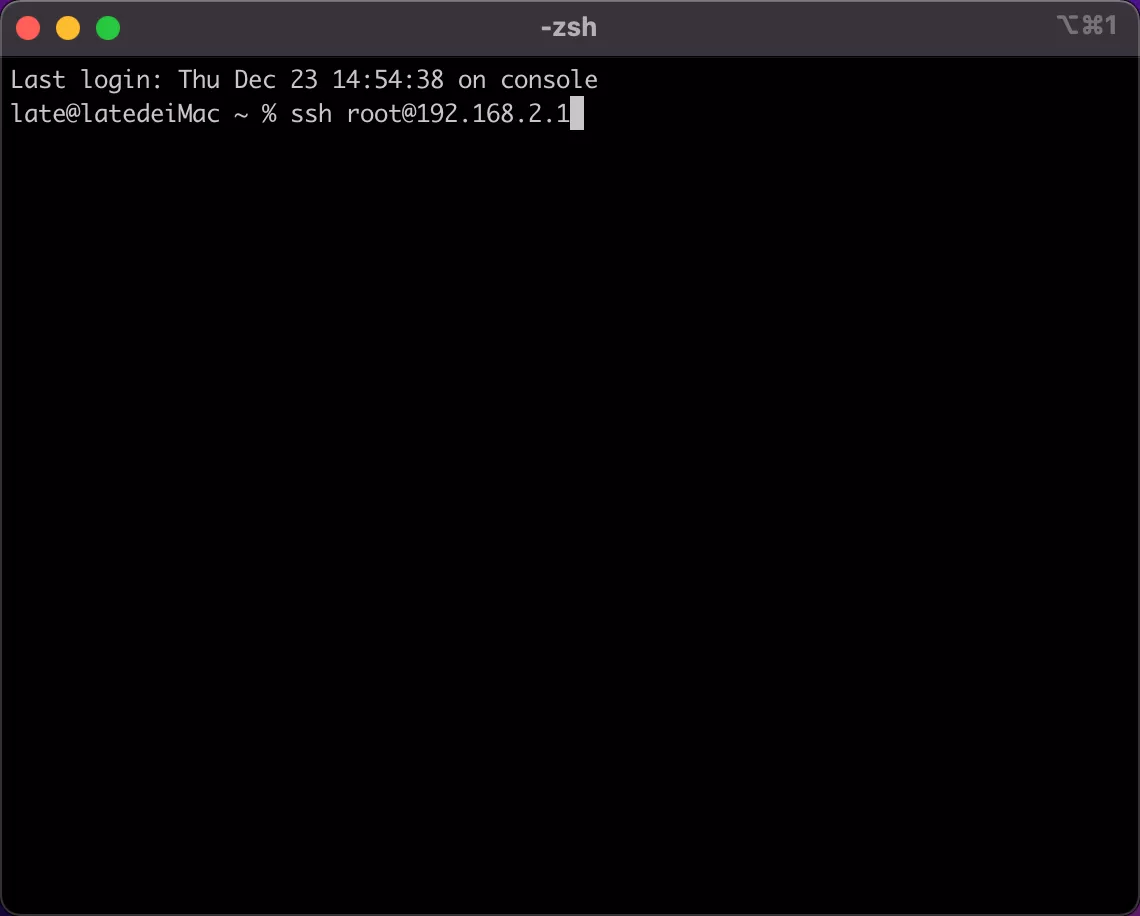

五、最后一步最关键,因为图形化配置上没有这个配置项,所以需要在命令下配置,通过 ssh 连接工具连到路由器,我是 mac,所以就使用 mac 自带的终端了,如果是 windows,可以使用 windows 的 power shell 终端,连接路由器。

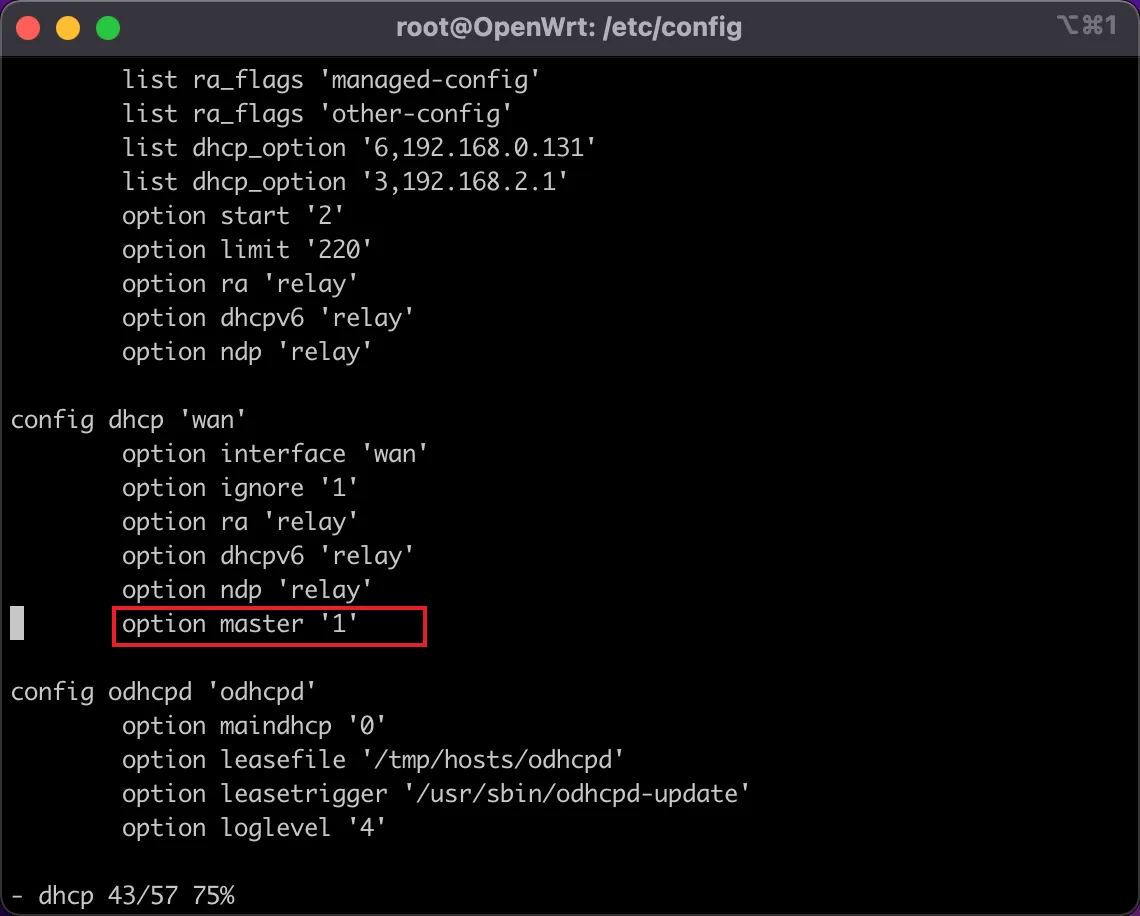

在 /etc/config/dhcp 文件中查找到 wan 口配置,在下面加一行 option master ‘1’,只有配置了这一行,前面的 ipv6 中继能力才能生效。

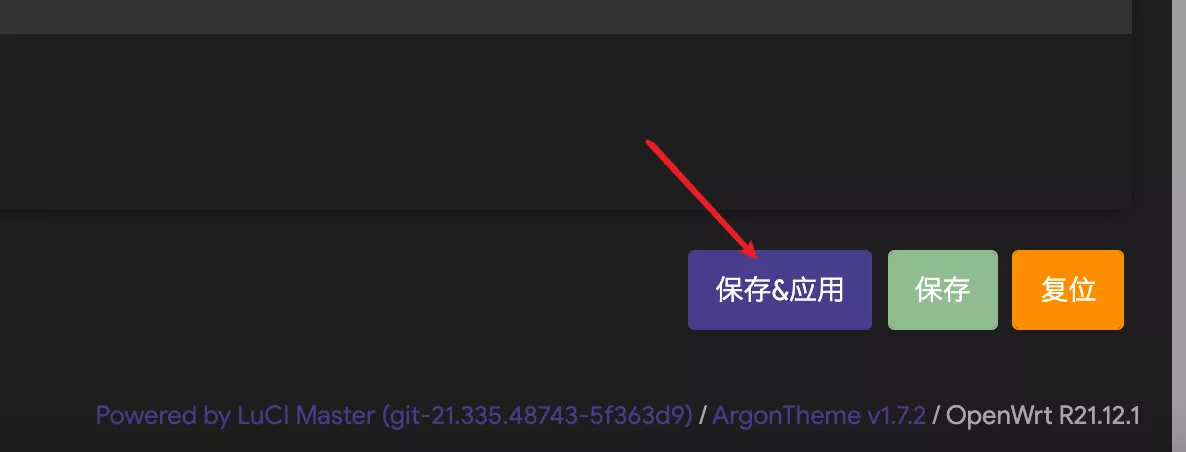

退出命令窗口,进入路由器下面的随便一个接口点击保存 & 应用,上面的改动就生效了。

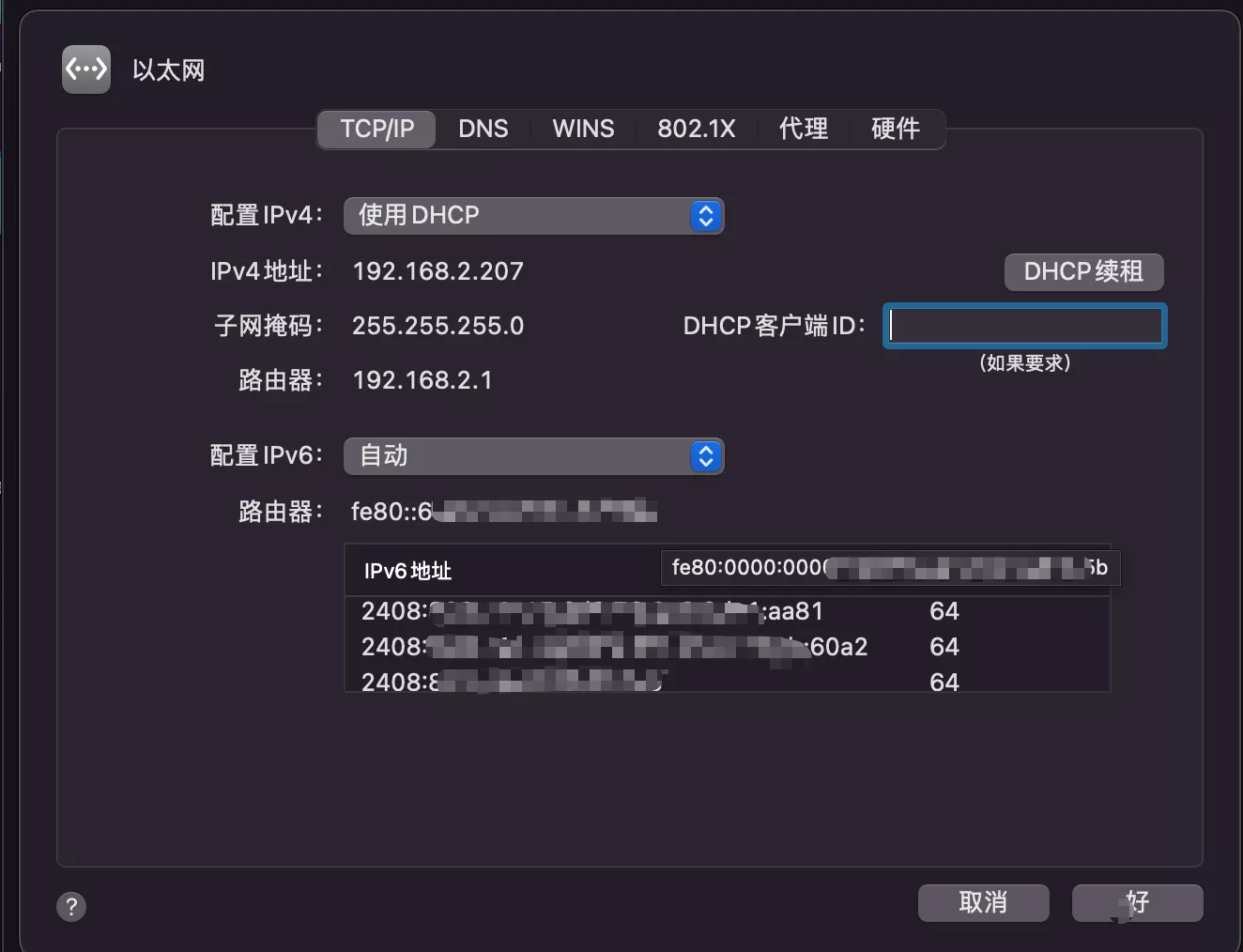

最后查看电脑获取到的公网 ipv6 吧,windows 电脑去网络适配器下查看。

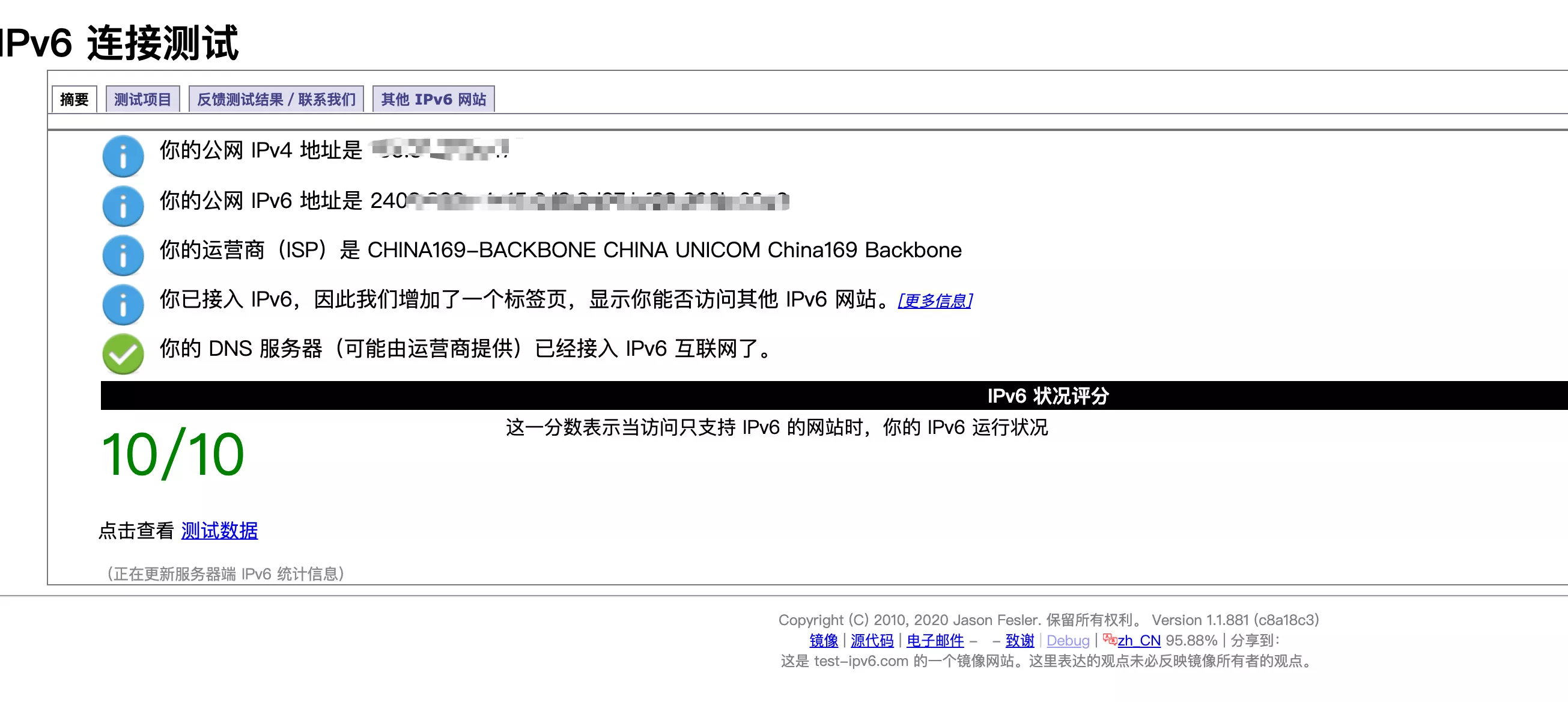

进入 http://www.test-ipv6.com/ 测试下 ipv6,结果没有意外,而且很稳定。

另外有人说每个设备获取到公网 ipv6 很不安全,所以还是采用了 ipv6nat,如果有这种想法,你为什么还要用 ipv6 呢?ipv6 不就是为了不再使用累赘的 nat 技术而诞生的吗?担心安全问题,那也是多虑了。

首先从 ip 扫描上来看,一个 64 位前缀下的主机,黑客使用普通电脑扫 50 万年才能扫完,你的公网 ipv6 地址只是大海中的一粒水珠,或许连水珠都算不上。

其次,ipv6 有安全的溯源和加密机制,ipsec 、esp 等安全协议是 ipv4 不具备的,我们只要去彻底了解 ipv6 就不怕被黑。

再次,防火墙不是摆设,配置严格的入栈策略永远是防止黑客入侵的最佳手段。